SSH�ڑ��i���J���F�ؕ����j�̐ݒ���@

���J���F�ؕ����ł�SSH�ݒ���L�ڂ��܂��B

SSH�ڑ��ɂ̓p�X���[�h�F�ؕ������L��܂��B

���ꂼ���SSH�ڑ����@�ł�TeraTerm�}�N���ł�

�������O�C���ݒ�ɂ��Ă͈ȉ��̃y�[�W�ɋL�ڂ��܂����B

�܂�CentOS7�ł�SSH�ڑ��i���J���F�ؕ����j�̐ݒ���@�͈ȉ��̃y�[�W�ɋL�ڂ��܂����B

�{�y�[�W�̖ڎ�

��{�I�ɂ�Windows�[��(�ڑ���)�ŃL�[�y�A���쐬���A���J����ڑ���֓n�����@�̂ق���

���������悤(�閧����n���̂̓��X�N�����Ȃ�����)�ł�������͊����Đڑ���ŃL�[�y�A��

�쐬���A�ڑ����֔閧����n���菇�ōs�Ȃ��܂��B

�܂��n�߂�SSH�ڑ��p�Ƀ��[�U�[���쐬���܂��B

���̎��_�Ő�����SSH�ڑ��i�p�X���[�h�F�j���s���邱�Ƃ�

�m�F���܂��BTeraTerm���g�p��SSH�ڑ����s���܂����B

���̐ڑ��E�B���h�E�͂��̂܂c���Ă����܂��B

SSH�T�[�o���C���X�g�[������Ă��邩�������܂��B

/etc/ssh�f�B���N�g���ɂ͈ȉ��̂��̂��L��܂����B

sshd_config�̃o�b�N�A�b�v������Ă����܂��B

��-a�I�v�V�����̈Ӗ��́A�u�ł��邾��������\����ێ�����B�v

SSH�̐ݒ�����邽�߂�vi�G�f�B�^��sshd_config��ҏW���܂��B

�ȉ���4�_��ҏW���܂����B

��

�֕ύX���܂����B

��

�֕ύX���܂����B

�ҏW��ASSH�T�[�r�X���ċN�����܂��B

���[�U�[��user1��ւ��܂��B

���J��/�閧���̃y�A���쐬���܂��B

��~/.ssh�f�B���N�g�����쐬����A������2�̌��t�@�C�����쐬����܂��B

�p�X�t���[�Y��1�`4�����ł͒e�����悤�ł��B

2�̃t�@�C�����쐬���ꂽ���Ƃ��m�F���܂��B

�uid_rsa�v���閧���A�uid_rsa.pub�v�����J���ł��B

�uid_rsa.pub�v�̓��e���uauthorized_keys�v�Ƃ������O��

�V�K�t�@�C���֓��ꂱ�݂܂��B

���ȏ��I�Ɍ����A�u�����������J�������J�����X�g�ɒlj����܂��B�v

���uauthorized_keys�v�ɂ͕����̌��J���̓��e�������邽��

����NjL���邱�Ƃ��z�肵�Ă��A����u>>�v���g�p����̂���ʓI�̂悤�ł��B

��RSA���J�����g�p����ꍇ�́ARSA���J���̓��e�� �uauthorized_keys�v�ɓ���A

DSA���J�����g�p����ꍇ�́ADSA���J���̓��e���uauthorized_keys2�v �ɓ���܂��B

�uauthorized_keys�v�̃p�[�~�b�V������600�ɐݒ肵�܂��B

�uid_rsa�v�t�@�C����Windows�փR�s�[���܂��B

�l�b�g���[�N���o�R�����ɋL���}�̂ő���������S�ł͂���܂��B

�����SSH�i�p�X���[�h�F�j�Łuid_rsa�v�t�@�C�����R�s�[���܂����B

��قǂ���ڑ����Ă���TeraTerm�̃��j���[�́u�t�@�C���v��

�uSSH SCP�v����uid_rsa�v�t�@�C�����R�s�[���܂��B

�R�s�[���I�������ڑ���iCentOS SSH�T�[�o�j���́uid_rsa�v�͍폜���Ă����܂��B

�c��́uid_rsa.pub�v�̈����ɂ��ẮA����SSH�T�[�o�ł����p���Ȃ��̂ł���폜��

�ǂ����Ǝv���܂��B

SSH�ڑ��\�t�g��Tera Term���g�p���܂����B

Tera Term(UTF-8��SSH/SSH2�ɑΉ������uTera Term Pro�v�̊g����)�_�E�����[�h�y�[�W

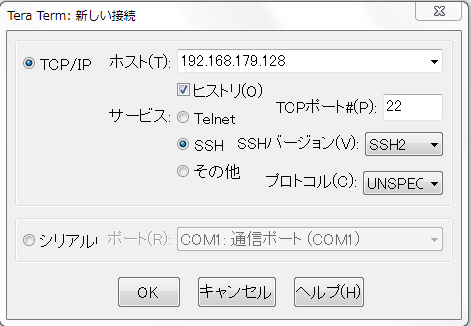

�ڑ����IP�A�h���X����͂��ASSH2��I�����āuOK�v���N���b�N���܂��B

�N���b�N������A5�b���炢�҂Ə���ڑ�����known_hosts�t�@�C����

�o�^���邩���m�F���Ă���̂ŏ��F���ĉ������B

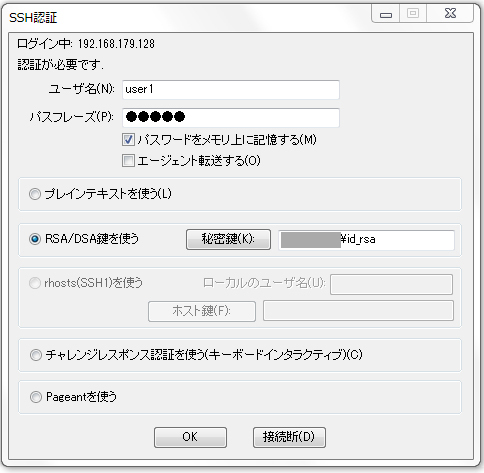

�L�[���쐬�������[�U�[���A�쐬�����ۂ̃p�X�t���[�Y�ARSA���̏ꏊ��

�w�肵�uOK�v���N���b�N���܂��B

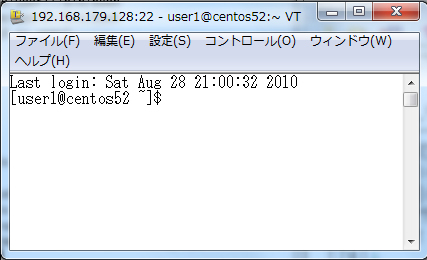

���O�C���o���܂����B

�ڑ����ŃL�[�y�A���쐬���A���J����ڑ���֓n�����@�ł��B

�͂��߂ɐڑ�����SSH�ڑ��p�Ƀ��[�U�[���쐬���܂��B

���[�U�[��user5��ւ��܂��B

��~/.ssh�f�B���N�g�����쐬����A������2�̌��t�@�C�����쐬����܂��B

�p�X�t���[�Y��1�`4�����ł͒e�����悤�ł��B

2�̃t�@�C�����쐬���ꂽ���Ƃ��m�F���܂��B

�uid_rsa�v���閧���A�uid_rsa.pub�v�����J���ł��B

�uid_rsa.pub�v�̕���ڑ���֑���܂��B

����̓t�@�C�����L�Őڑ���� /home/user5/ �֑���܂����B

��������̐ڑ����́uid_rsa.pub�v�͍폜���Ă����܂��B

��SCP�R�}���h�ő���ꍇ

�ڑ����/etc/ssh/sshd_config�t�@�C����vi�G�f�B�^�ŊJ���A

�ɕҏW���܂��B

���̌�ڑ�������ڑ����SCP�ő���܂��B

�uThe authenticity of host........�@�v�ƕ\�o����A

���F����Ɓuknown_hosts�v���쐬����܂��B

�ڑ���ł̑���Ɉڂ�܂��B

�ڑ���ł��������O�̃��[�U�[���쐬���܂��B

���[�U�[��user5��ւ��܂��B

�z�[���f�B���N�g�������Ɂu.ssh�v�t�@�C�����쐬���܂��B

�u.ssh�v�t�@�C���̌�����700�ɂ��܂��B

�ڑ������������uid_rsa.pub�v�̓��e���uauthorized_keys�v�Ƃ���

���O�̐V�K�t�@�C���֓��ꂱ�݂܂��B

���ȏ��I�Ɍ����A�u�ڑ����Ő����������J����ڑ���̌��J�����X�g�ɒlj����܂��B�v

���uauthorized_keys�v�ɂ͕����̌��J���̓��e�������邽��

����NjL���邱�Ƃ��z�肵�Ă��A����u>>�v���g�p����̂���ʓI

�̂悤�ł��B

��RSA���J�����g�p����ꍇ�́ARSA���J���̓��e���uauthorized_keys�v �ɓ���A

DSA���J�����g�p����ꍇ�́ADSA���J���̓��e���uauthorized_keys2�v �ɓ���܂��B

�uauthorized_keys�v�̃p�[�~�b�V������600�ɐݒ肵�܂��B

root���[�U�[�֕ύX���܂��B

sshd_config�̃o�b�N�A�b�v������Ă����܂��B

��-a�I�v�V�����̈Ӗ��́A�u�ł��邾��������\����ێ�����B�v

SSH�̐ݒ�����邽�߂�vi�G�f�B�^���g�p����sshd_config��ҏW���܂��B

�ȉ���4�_��ҏW���܂����B

�@root���O�C�������ۂ���

�A��p�X���[�h�ł̃��O�C���֎~�ɂ���

�B�p�X���[�h�ł̃��O�C���͋��ۂ���

��

�֕ύX���܂����B

�C���J���F�ؕ������g�p����

��

�֕ύX���܂����B

�ҏW��Asshd�T�[�r�X���ċN�����܂��B

�ڑ����̑���Ɉڂ�܂��B

�ussh �ڑ����IP�A�h���X�v����͂��܂��B

�����͂������_�ŁA����u.ssh�v�f�B���N�g����

�閧���uid_rsa�v�������ꍇ�̓��O�C���ł��܂���B

Permission denied (publickey,gssapi-with-mic).

�ʏ�͈ȉ��̂悤�ɕ������̂Łuyes�v�Ɠ��͂��܂��B

The authenticity of host ,192.168.179.128 (192.168.179.128), can,t be established.

RSA key fingerprint is f3:6f:b3:99:4b:db:29:f1:66:72:ea:b4:3b:92:93:08.

Are you sure you want to continue connecting (yes/no)? yes

�ȉ��̂悤�ɕ������̂Ńp�X�t���[�Y����͂��܂��B

Warning: Permanently added ,192.168.179.128, (RSA) to the list of known hosts.

Enter passphrase for key ,/home/user5/.ssh/id_rsa,:

���O�C���ł��܂����B

Last login: Sat Sep 4 22:31:21 2010 from 192.168.179.129

�p�X�t���[�Y�̓��͂��Ȃ����@�͈ȉ��ł��B

���ʏ탆�[�U�[�ł͎��s�s�ł����B

ssh-agent�ɂ��Ă͈ȉ��̃T�C�g���ڂ����ł��B